Buuoj reverse02

时间:2020-06-26 23:53:11

收藏:0

阅读:119

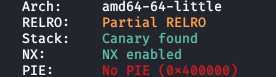

1 丢到kali查看

check reverse_2

2 使用ida64

-

查询字符串“flag”,可以找到以下代码

-

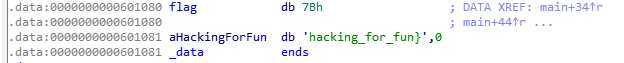

s2是待输入的,跟flag比较以确认是否可以拿到正确输出的字符串。所以目标指向flag,查看flag数据有以下

其中7BH作为ASCII对应{,所以完整的原始flag应为{hacking_for_fun}

代码中的for循环会让flag中ASCII值为105或114的字符转变为49,也就是将i和r转换为1。 -

所以最终结果为

flag{hack1ng_fo1_fun}

原文:https://www.cnblogs.com/vict0r/p/13196825.html

评论(0)