BUUCTF V&N-misc内存取证

时间:2020-03-02 10:01:33

收藏:0

阅读:314

分析镜像:

volatility -f mem.raw imageinfo查看进程:

volatility -f mem.raw --profile=Win7SP1x86_23418 pslist列出我认为的可疑的进程:

explorer.exe

TrueCrypt.exe

notepad.exe

iexplore.exe

mspaint.exe

DumpIt.exedump记事本、画图进程:

volatility -f mem.raw --profile=Win7SP1x86_23418 memdump -p 3552 --dump-dir=./

volatility -f mem.raw --profile=Win7SP1x86_23418 memdump -p 2648 --dump-dir=./ 2648.bmp的后缀改为data

查看IE浏览器历史:

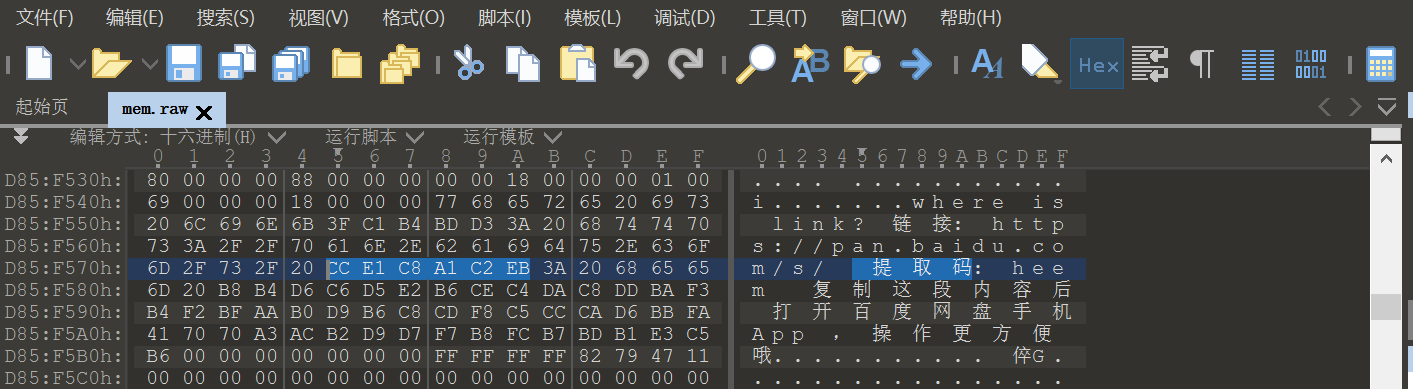

volatility -f mem.raw --profile=Win7SP1x86_23418 iehistory下载下来是一个文件VOL,在kali用file命令查看类型,data文件(右键VOL,东西不太理解,猜VOL文件是用TrueCrypt.exe加密软件加密的虚拟磁盘文件

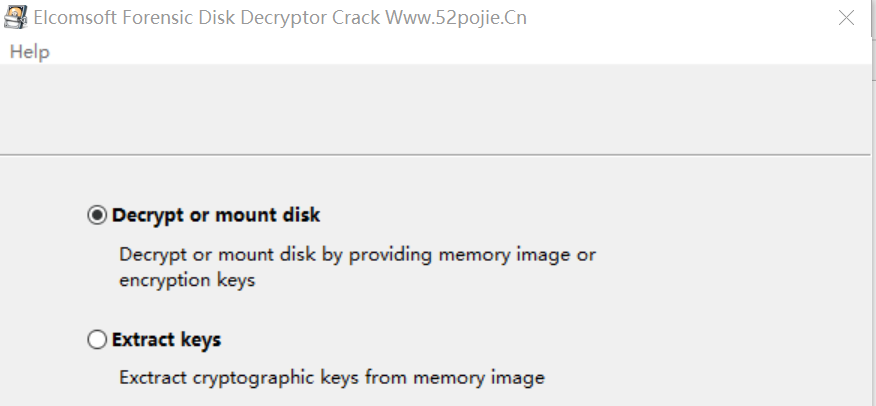

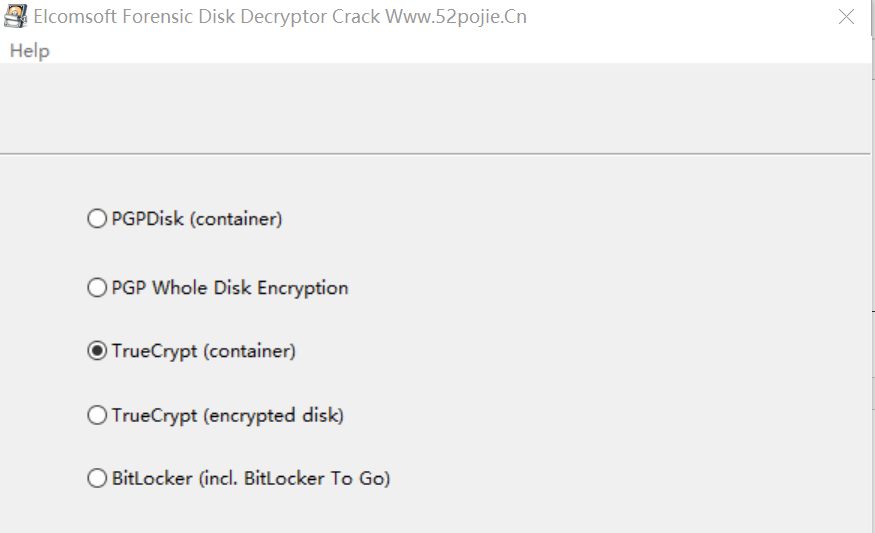

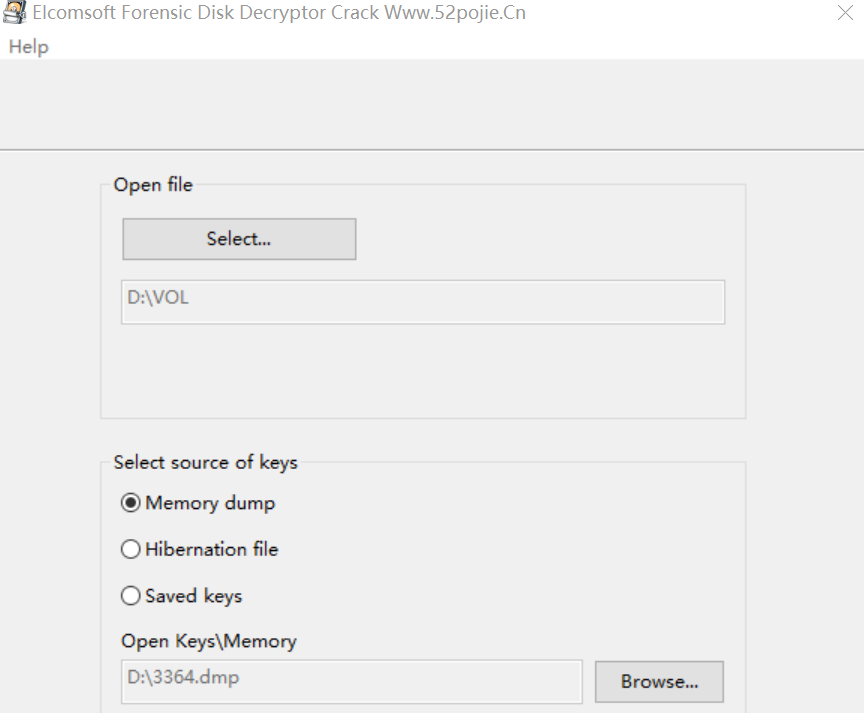

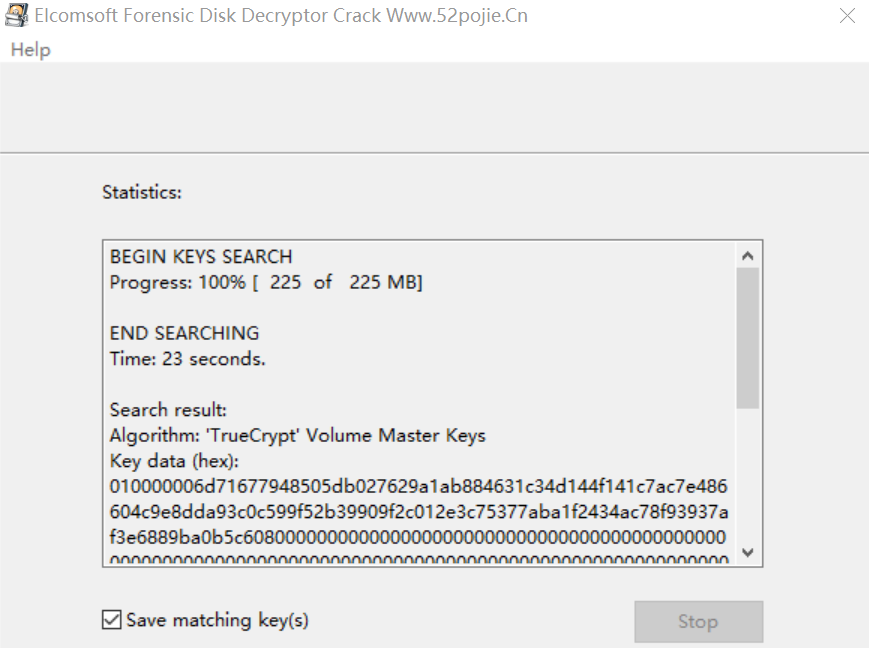

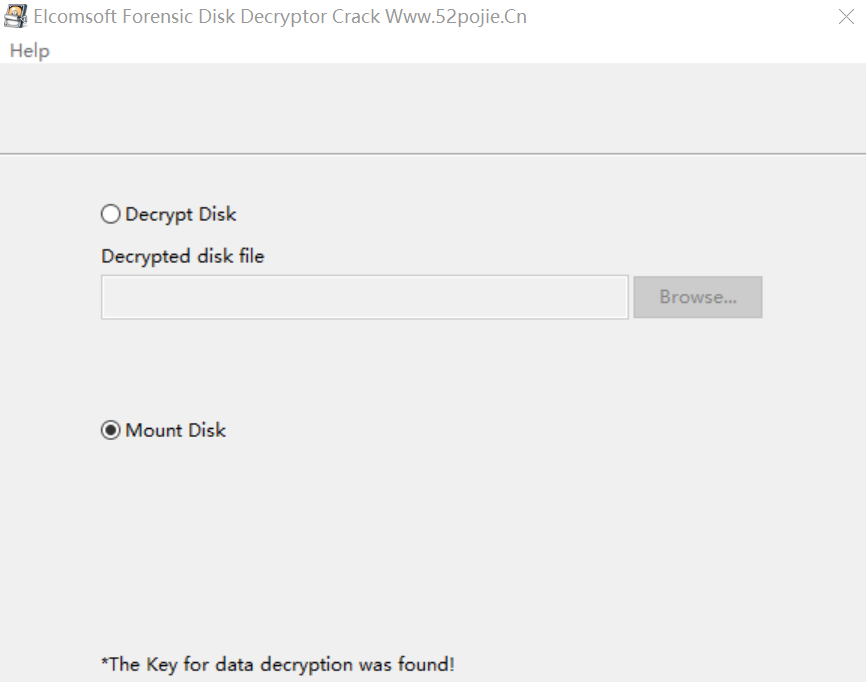

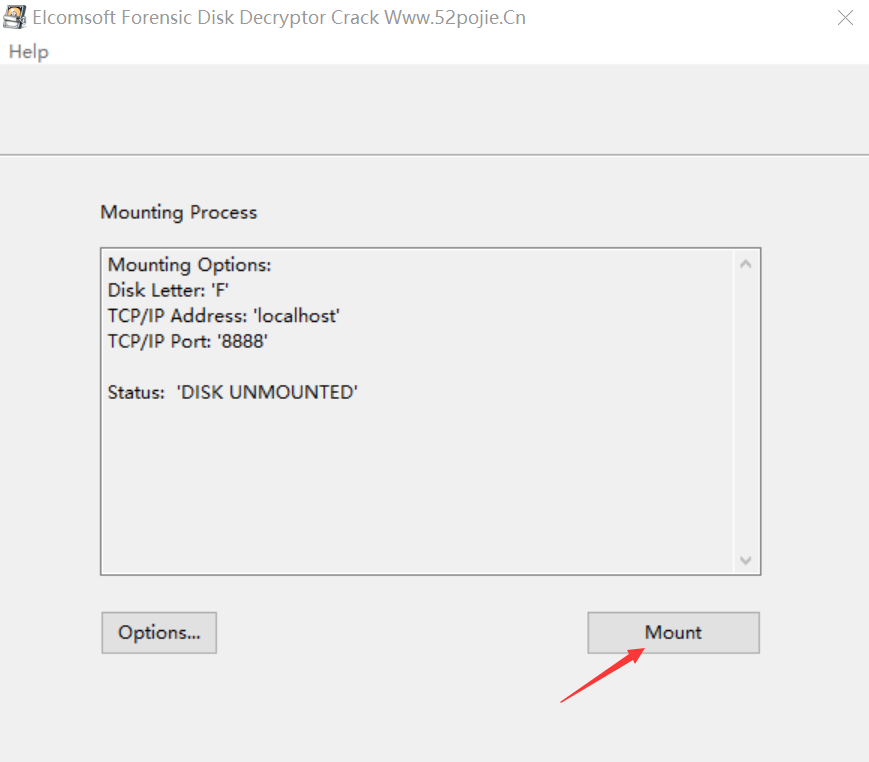

dump TrueCrypt.exe 进程

volatility -f mem.raw --profile=Win7SP0x86 memdump -p 3364 --dump-dir=./

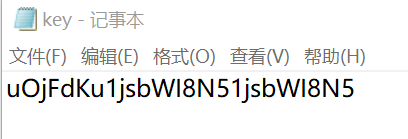

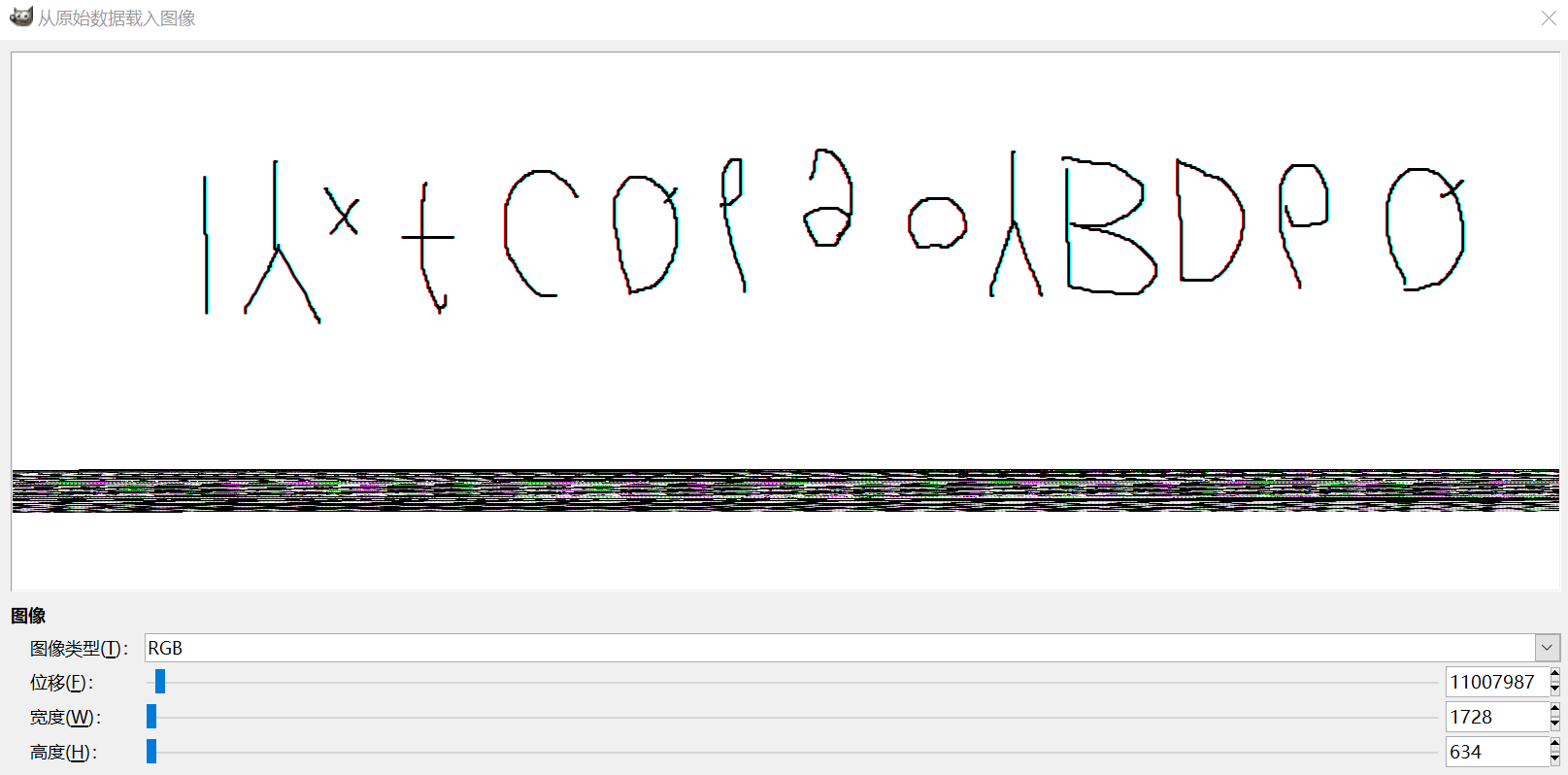

uOjFdKu1jsbWI8N51jsbWI8N5下来就是画图那个,用GIMP处理,位移(好像就是长度),先加宽度,再加高度,然后位移大胆拖,然后慢慢调宽

1YxfCQ6goYBD6Q使用VeraCrypt解密VOL

类似题目:

1、i春秋 取证2

2、roarctf2019 forensic

原文:https://www.cnblogs.com/wrnan/p/12393800.html

评论(0)