Misc-pyHAHA

时间:2019-03-26 00:13:24

收藏:0

阅读:1170

题目链接:https://www.ichunqiu.com/battalion?t=1

题解:

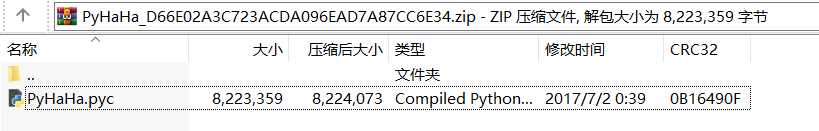

1、打开题目,下载文件

2、下载后发现是一个.pyc文件,解压文件后,当点击文件时,发现它快速地打开了一下就关闭了

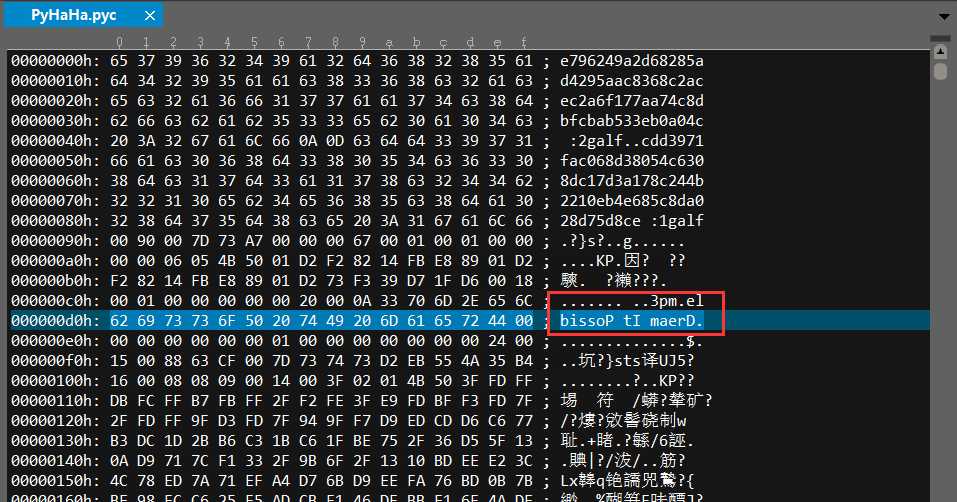

3、用UE打开文件,发现其中的 “3pm.elbissoP tI maerD” 有些奇怪,倒过来是“Dream it possible”,即发现了逆序

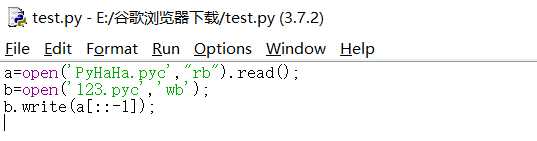

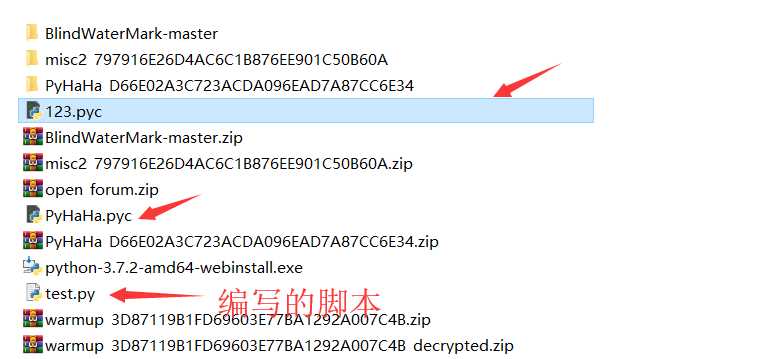

5、编写python脚本将整个文件倒过来存储,脚本如下:

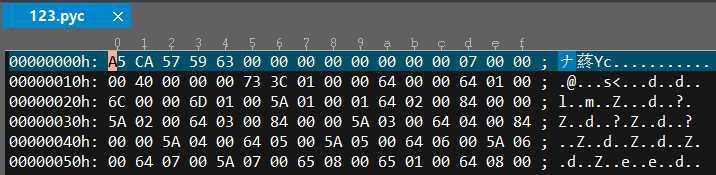

6、用UE查看123.pyc,发现pyc缺少文件头03F30D0A,还发现发现pyc尾部追加了文件

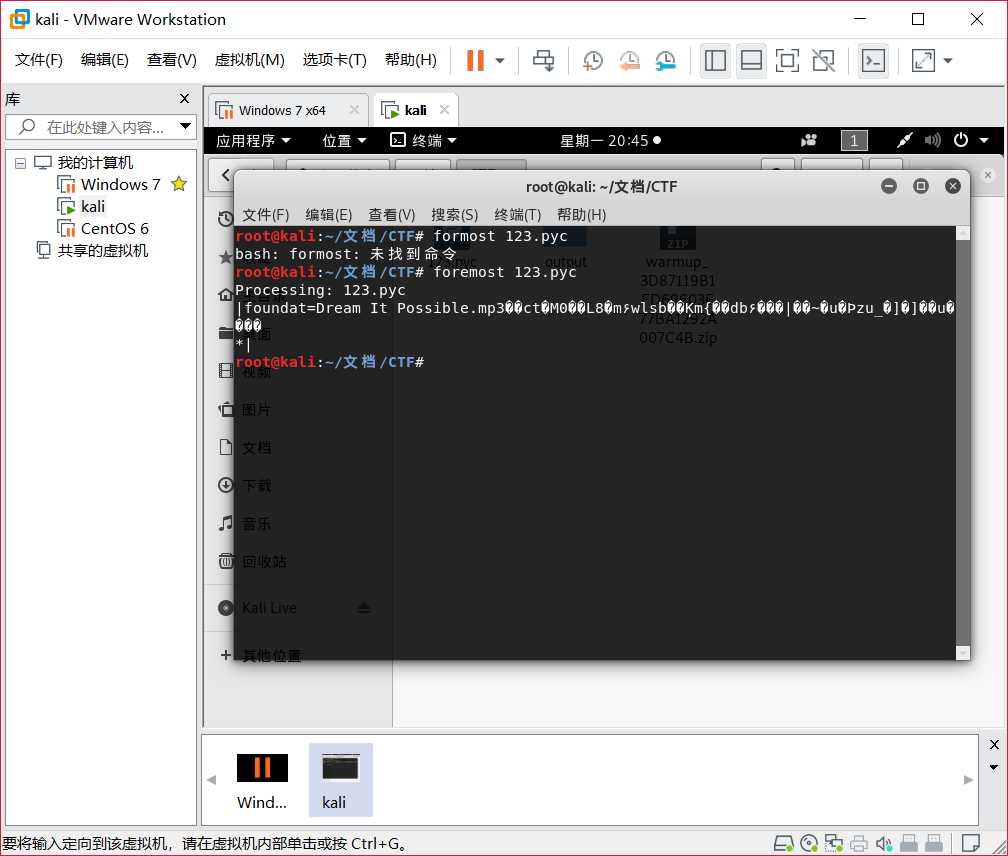

7、在kali中用foremost命令提取123.pyc中的文件

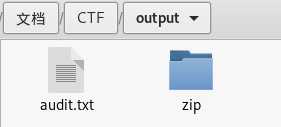

8、打开分解得到的output文件,如下图所示,有一个.txt文件和一个.zip文件

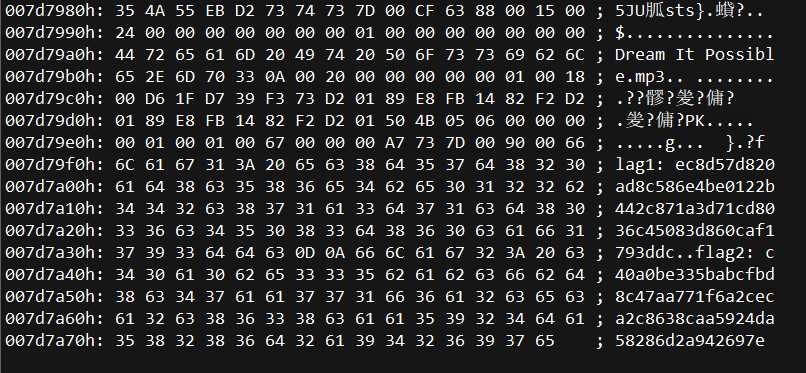

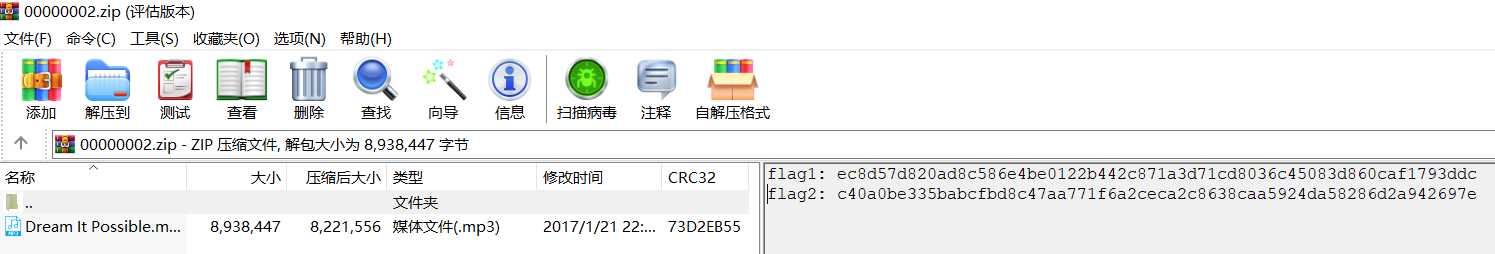

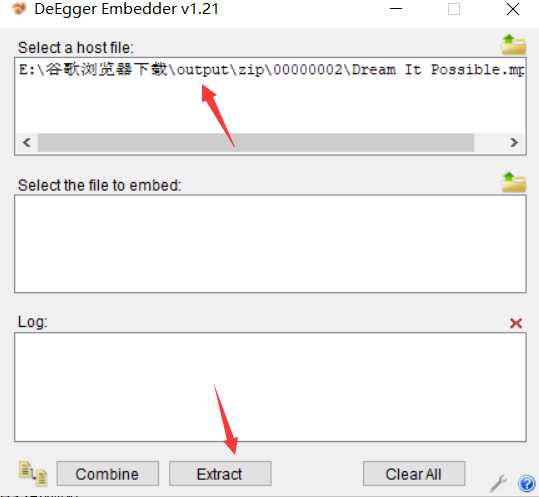

9、在解压.zip时,发现注释信息含两段flag密文,zip中有MP3文件

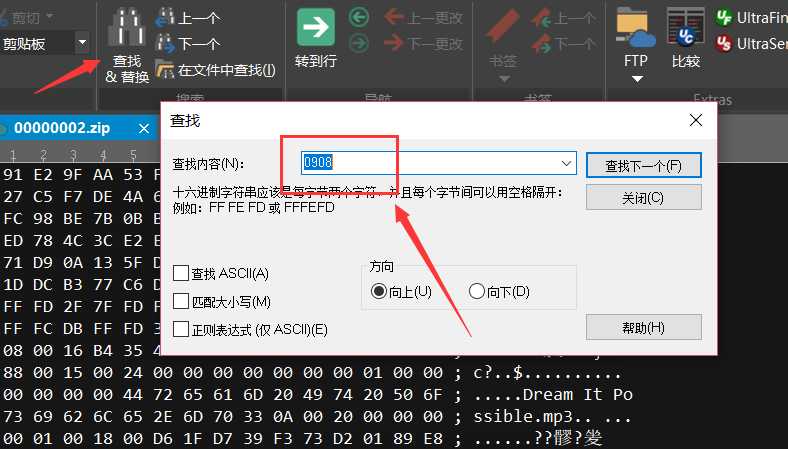

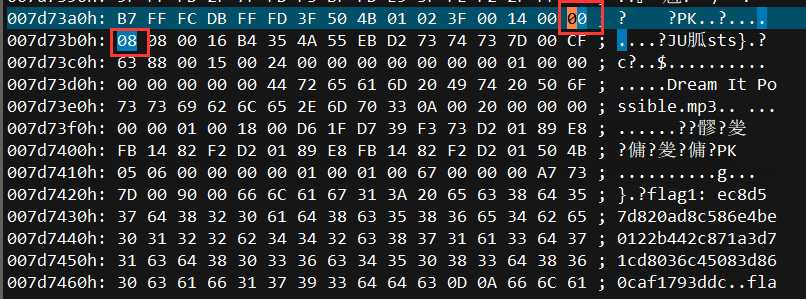

10、该压缩文件进行了伪加密,用UE打开文件,查找0908,将0908改为0008即可解密

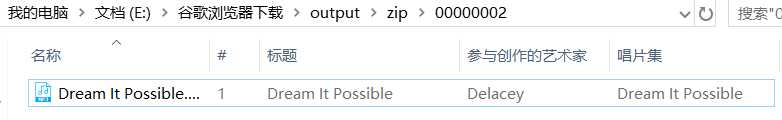

11、解密后的压缩文件直接解压后打开即可,打开后就是一首歌(可正常播放)

12、查阅了一下资料,知道了DeEgger Embedder工具可以隐藏mp3等文件的敏感信息

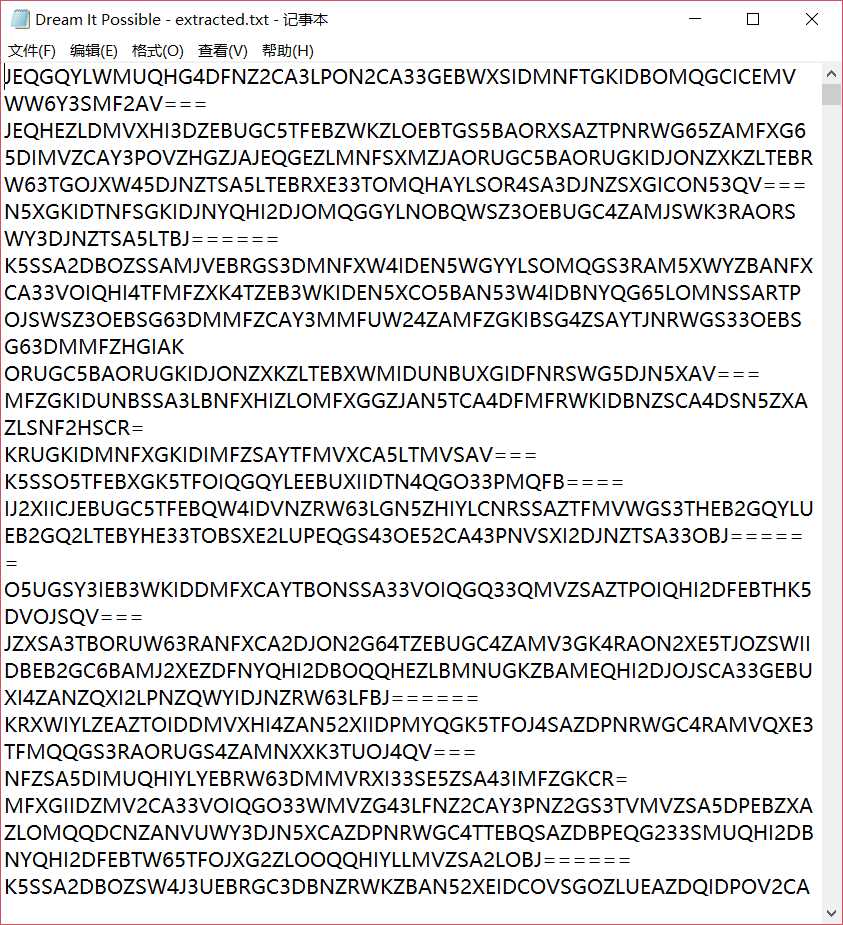

13、用DeEgger Embedder工具提取 mp3 得到含有多段base32的数据

原文:https://www.cnblogs.com/wltree/p/10597402.html

评论(0)